Akira 勒索病毒利用 Cisco VPN 渗透组织网络

关键要点

Akira 勒索病毒通过被盗的 Cisco VPN 凭证渗透企业网络。此漏洞在 2023 年 5 月被发现,主要针对未启用多因素认证的 VPN 账号。除了 Cisco VPN,Akira 还利用 RustDesk 等开源工具进行隐秘访问。此外,Akira 还会破坏 SQL 数据库、关闭防火墙,并激活远程桌面协议。根据 BleepingComputer 的报道,组织的企业网络正在被 Akira 勒索病毒 渗透,主要是通过使用被破解的 Cisco VPN 凭证。Sophos 的研究人员最早在 2023 年 5 月就报告说,Akira 勒索病毒已经开始利用 Cisco VPN 账号进行攻击,尤其是在单因素认证的情况下,攻击者可以通过 VPN 访问网络。事故响应专家 Aura 提到,许多未启用多因素认证的 Cisco VPN 账号已成为该勒索病毒团伙攻击的目标。

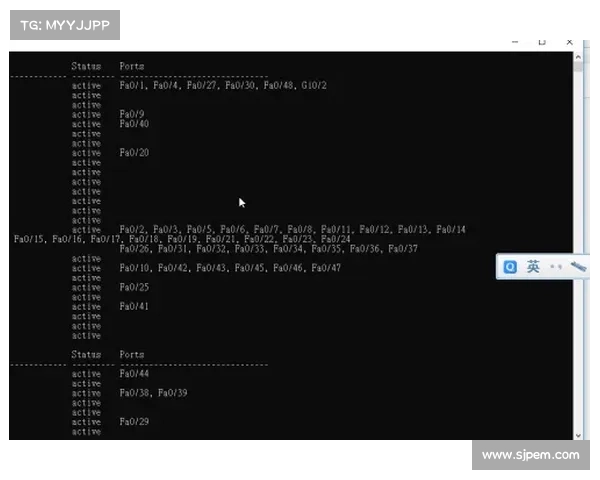

蚂蚁app加速器官网另一方面,SentinelOne 的 WatchTower 报告揭示,Akira 可能正在利用未公开的 Cisco VPN 软件漏洞来绕过未启用多因素认证的账号的身份验证。从硬件的角度来看,Akira 勒索病毒不仅利用了 Cisco VPN 网关,还利用 RustDesk 这款开源远程访问工具,从而实现对受损网络的隐秘访问。

除了上述攻击手段,SentinelOne 的研究人员还观察到 Akira 勒索病毒存在以下行为: 破坏 SQL 数据库 关闭防火墙 禁用 Windows Defender 和 LSA 保护 激活远程桌面协议 (RDP)

总之,Akira 勒索病毒的攻击场景越来越复杂,组织必须采取紧急措施来加强网络安全,尤其是 Cisco VPN 的多因素认证策略,以防止进一步的渗透和破坏。